Quién te mirá, quién te ve!. (Bueno, no así.)

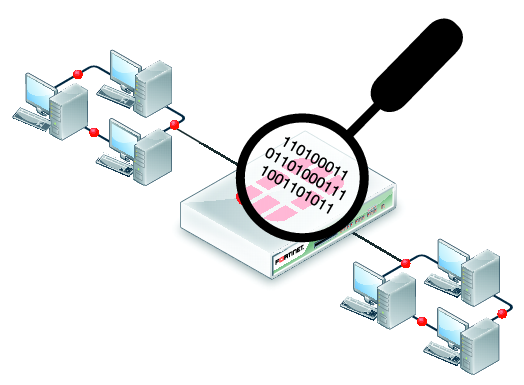

Qué es un Sniffer?. Sniffer viene de la palabra inglesa Sniff (olfatear). Textualmente es un programa que «olfatea» lo que sucede en tu red. La mayoría de la información que enviamos entre equipos: archivos, chats, páginas web, etc., pasan en simple texto plano en la red; lo que las hace vulnerables ante cualquier «atacante» (o mirón) que con un programa de estos (un Sniffer) para que las lea/escuche/olfatee mientras van de un lado a otro. Ataque de paranoia en 5, 4, 3…

Si señor, tus mensajes pueden verse a través de la red, alguien puede leer lo que le escribís a tu novia/o si esa comunicación no está debidamente cifrada. Lo peor del asunto es que es muy sencillo hacerlo.

Estas cuestiones me pusieron en alerta como administrador de la red y empecé a evaluar formas de identificar los equipos que, intencional o no, sniffeaban la red.

La característica principal de estos programas es que, para capturar todos los paquetes que van de un destino a otro, tienen que escuchar tooooooooodo(el trafico de la red) y no solo los que son dirigidos a sus equipos. Para eso tienen que cambiar la configuración de su adaptador de red(placa/tarjeta de red) configurándola en un modo llamado «Promiscuo». (La tarjeta de red, nada que ver con ninguna ex novia.)

Si bien no podés identificar al atacante sniffeador por detección de rostro… lo importante de este asunto es que las tarjetas en modo promiscuo si son posibles de detectar. (La que come su comida es normal, la que se pone en la boca cualquier cosa esa es «promiscua«)

Para automatizar esta tarea encontré una sencilla aplicación de línea de comandos que hace está búsqueda más sencilla: NAST (Network Analyzer Sniffer Tool)! Terrible y sencilla!

Para instalar:

[pastacode lang=»bash» message=»Instalación NAST» highlight=»» provider=»manual»]

#Debian

apt-get install nast

#Centos

yum install nast[/pastacode]

Por ejemplo, para arrancar, podemos mapear la red.

[pastacode lang=»bash» message=»» highlight=»» provider=»manual»]

nast -m[/pastacode]

Ahora si, vamos directo al grano, encontremos al maldito bastardo/a que revisa nuestros paquetes de datos.

[pastacode lang=»bash» message=»» highlight=»» provider=»manual»]

#busqueda de red con máscara filtrada con las "Found!"

nast -P 192.168.1.0/24 | grep Found!

[/pastacode]

Y así de sencillo encontramos la amenaza en la red.

Aclaro que hay diferentes tipos de sniffer. Aún equipos físicos que hacen este trabajito de escuchar en la red. Cualquier soft/hard que analice protocolos puede investigar dentro de los paquetes que surcan nuestros cables/aire. Nada es seguro 100%!

No se confíen, esto es solo una herramienta para encontrar equipos con adaptador en modo promiscuo, nada más, lo que sí, es un paso más en la seguridad de la red que todos buscamos.

Estoy probando el #nast -P 192.168.1.0/24 | grep Found! y no funciona.

Me marca como que estarían en modo promiscuo algunos «routers tplink» y/o modem routers lo cual es imposible.

Alguna sugerencia?

Muchas Gracias.

Saludos.

Mirá, el nast detecta placas de red que aceptan paquetes, que están a la escucha. Si te ponés a pensar el DHCP y algunos servicios hacen lo mismo. Lo más probable es que si apagas el DHCP de ese TPLINk dejé de detectarlo como sniffer. Depende los servicios. Si sabés que hay en tu red, descartá los que crees que son servidores y ahí todos los sniffers.