Si naciste en los 80 como yo seguro escuchaste historias, anécdotas o noticias donde algún país o espía pinchó algun cable de red o una fibra óptica terrestre o submarina para robar datos confidenciales. Sin ir más lejos, el caso Snowden, donde filtró abiertamente la infraestructura de PRISM, donde intervenían los troncales de los principales proveedores de internet para filtrar información.

Todo esto me hizo pensar como facto que era posible pero… nunca lo probé!. En la era de la información investigando un poco quise estudiar los mecanismos más conocidos y fáciles para intervenir información y hacer mis propios laboratorios. (obvio, esto es con fines educativos solamente).

Network TAP

Los dispositivos físicos diseñados para interceptar y copiar el tráfico de una red sin interrumpir la conexión original se llaman Network TAPs (Test Access Points). Parecen una locura pero existen este tipo de dipositivos y tienen una utilidad de testing más que hacking.

Dependiendo del medio físico, se clasifican principalmente en:

- Ethernet/Copper TAPs: Se utilizan para cables UTP (cobre). Se instalan físicamente entre dos puntos de red y crean una copia exacta de los datos que fluyen por el cable hacia un puerto de monitoreo.

- Fiber Optic TAPs: Específicos para fibra óptica. Estos suelen ser pasivos, lo que significa que utilizan un divisor óptico (splitter) para desviar una parte del haz de luz hacia el analizador sin necesidad de alimentación eléctrica.

Hay un mundo de soluciones comerciales para esto. La globalización ha hecho que lleguen a casi todo el mundo.

Las variantes más comunes:

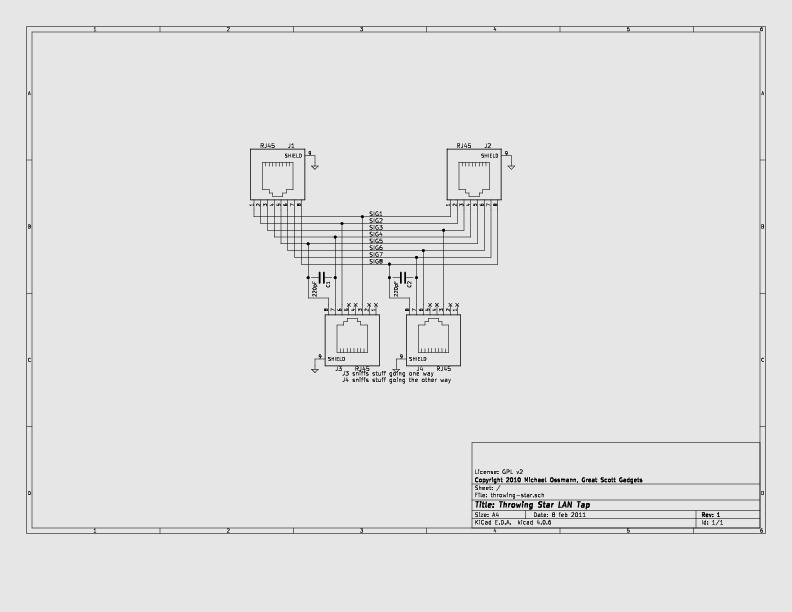

- Throwing Star LAN Tap: Este vi un montón de videos. Un dispositivo muy chico y muy barato (casi siempre pasivo) muy usado en auditorías de seguridad para interceptar tráfico en redes Ethernet.(si si, a veces te auditan con uno de estos). Parecen una estrellita ninja!, de ahí el nombre.

- Aggregating TAPs: Estos combinan el tráfico de subida y bajada de un enlace en un solo flujo de datos para facilitar su análisis en herramientas como Wireshark. Andan igual que los otros pero se suman a tu infra, una especie de HUB.

- Vampire Taps: Aunque son obsoletos (usados en redes coaxiales gruesas de los años 80), el término a veces se usa cuando te referís a «pinchar una red». Estos eran una locura porque no solo serían para pinchar info sino, en las terminales bobas de esa época, para extraer directamente la imagen e la pantalla!.

A pesar de que digo «llegan a todo el mundo», no encontré en Rosario ninguno para comprar, así que decidí armar uno por mi cuenta. El modelo que encontré es este:

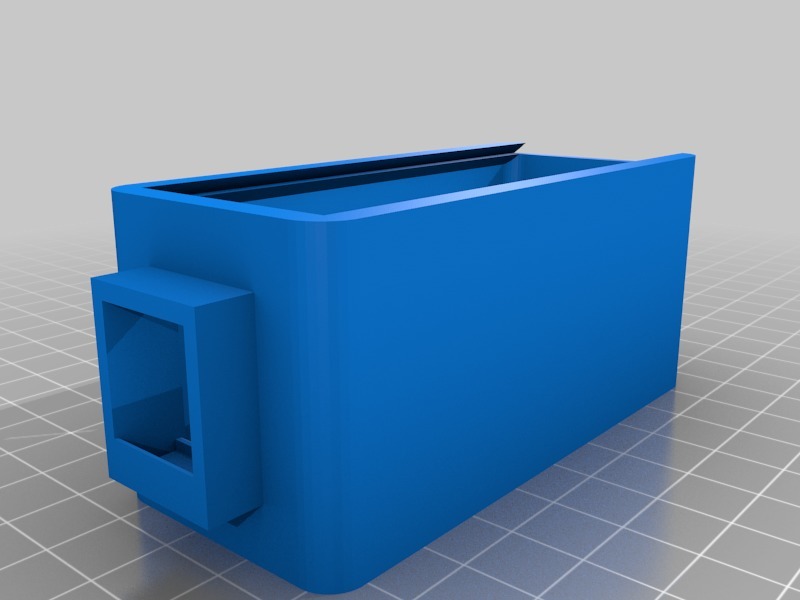

https://www.thingiverse.com/thing:2412755

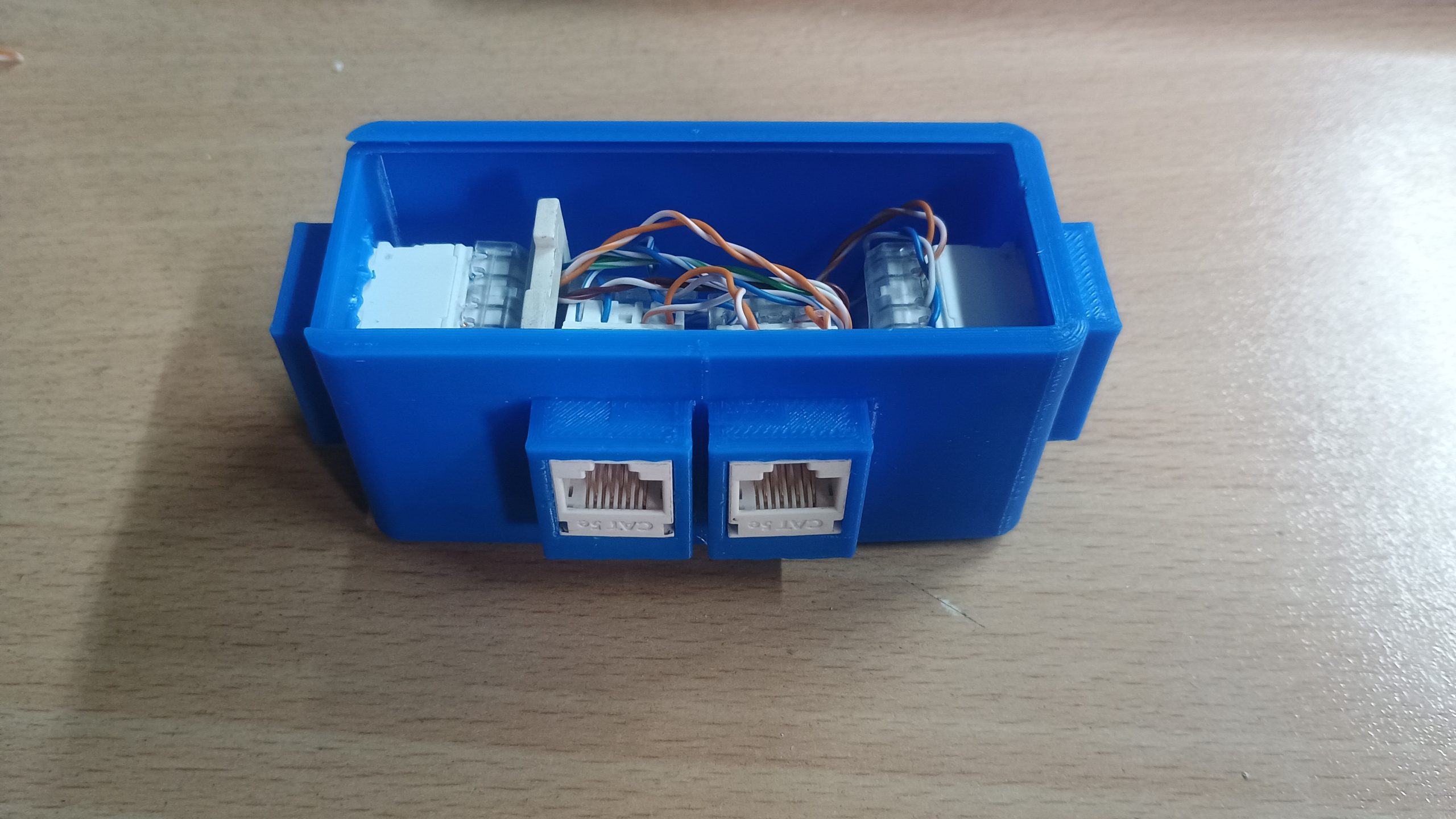

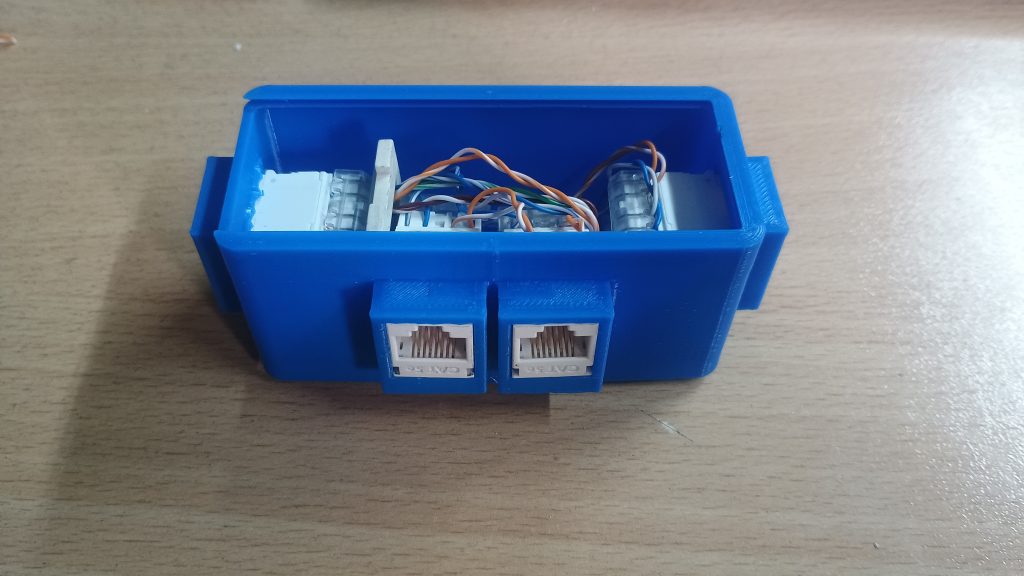

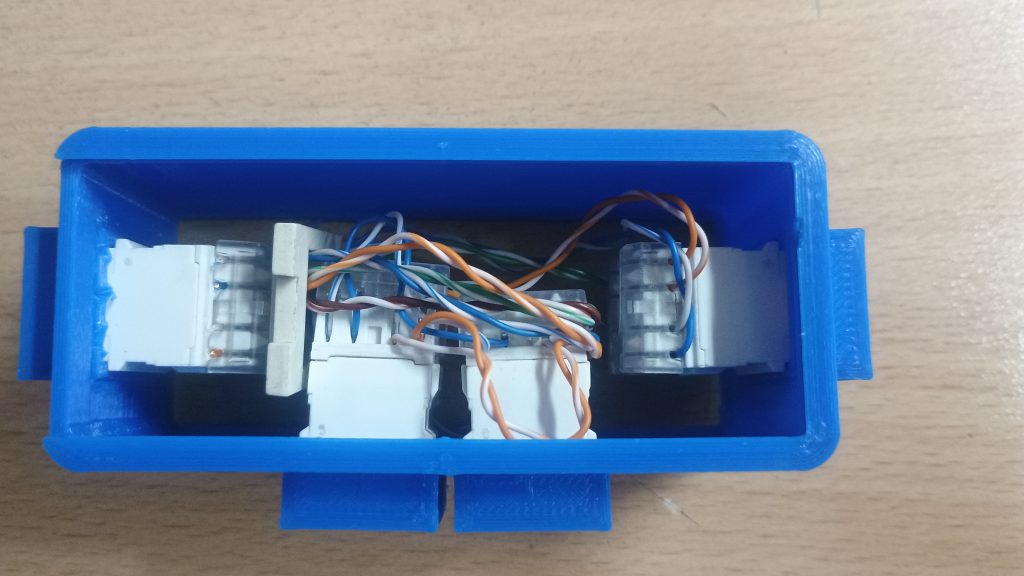

Puse a funcionar la impresora 3D y armé la carcaza. Este en particular lleva 4 jacks RJ45 y cable utp. Si lo vas a usar en un switch PoE tenés que comprar un capacitor de 220mF. El más chico que encuentres, es mi consejo.

A mi me quedó así y no es que seguí la imagen y el color sino que era el único color que me quedaba en PETG. (Quizás un negro muerteeee hubiera estado mejor pero el azul es un buen color también).

Laboratorio

Para probar si funciona o no este engendró de la naturaleza que armé necesité otro equipo más y unos cuantos cables de red. Para este laboratorio usé la compu de mi hijo con todo y jueguitos.

Primero cerré todas las aplicaciones abiertas para disminuir el tráfico y luego intervení la conexión de red con mi Network TAP Adapter Casero.

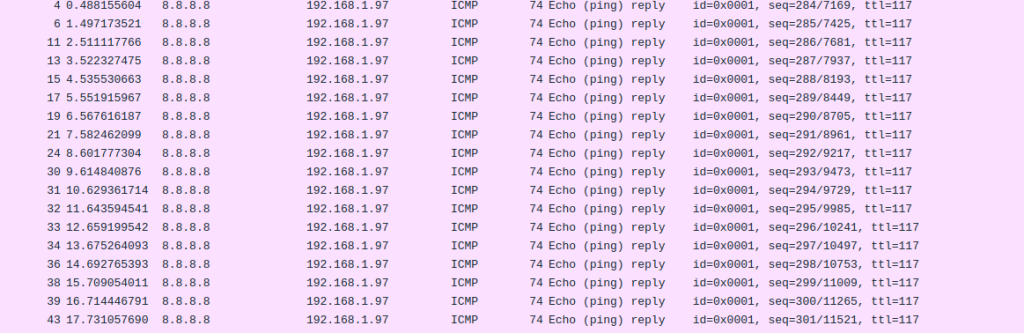

Para hacer un testing simple y funcional probé con el famoso ping a los dns de google.

c:\>ping 8.8.8.8 -t

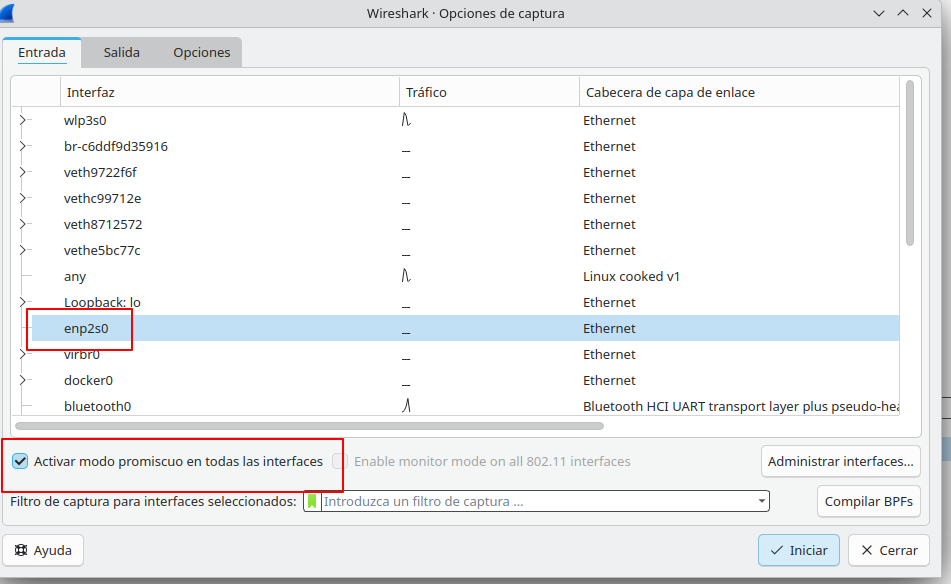

En mi laptop, activé desde wireshark(capture>options>) mi adaptador de red en modo promiscuo como figura en la imagen.(sudo apt install wireshark && sudo wireshark #por si no lo tenés instalado).

Y voila!!. Técnica exitosa!. Les dejo un video del tratamiento casero del experimento.(ignoren los íconos de Discord y Epic Games)

Si tienen ganas de jugar recomiendo lo prueben.

Algo interesante que noté es que al estar el adaptador TAP conectado había más latencia. Supongo que la naturaleza casera del adaptador o la conexión del dispositivo «sniffeador» provocaba algunas colisiones. (Eso podría ser detectable?, habrá que seguir probando).

Fibra Óptica

Para fibra óptica también existe un método de sniffing y se basa en un principio físico llamado macrobending (macrocurvatura). Practicamente tuercen la fibra haciendo que la luz(que tiende a moverse en linea recta en ausencia de medio) salga de la fibra de algún modo.

Cuando una fibra óptica se dobla más allá de su radio de curvatura mínimo, un poquito de la luz «se escapa» del núcleo y atraviesa el revestimiento. Los dispositivos diseñados para captar esa luz sin cortar el cable se conocen generalmente como: Clip-on Couplers (Acopladores de pinza)

Normalmente pierden menos de 1 dB, lo que los hace indetectables.

Se diseñaron para mantenimiento, para poder inyectar señales de voz o tonos de prueba sin desconectar el servicio. Obviamente ahora también se usan en seguridad, se pueden usar para sniffear el tráfico de forma no intrusiva y casi indetectable, ya que la pérdida de potencia es mínima y no corta la comunicación.

También existen los Optical Fiber Identifiers (Identificadores de fibra activa). Estos si los encontré en mercado libre disponibles para compra internacional

Son herramientas portátiles utilizadas por técnicos para saber si una fibra tiene tráfico antes de manipularla y no dejar una ciudad sin internet por reparar otra cosa.

Utilizan la misma técnica de macrobending para detectar la presencia de luz, la dirección del tráfico y la frecuencia de modulación.

Algunos modelos avanzados pueden incluso extraer suficiente señal para ser analizada por un equipo externo.

Limitaciones y Detección

Para que estos dispositivos funcionen, es necesario tener acceso al hilo de fibra desnudo o con un recubrimiento muy fino. No funcionan a través de mangueras de cables gruesas o blindadas sin pelarlas primero.

Estos son un poco más fáciles de detectar. Aunque son bastante discretos, una caída repentina en la potencia óptica (insertion loss) puede ser detectada por sistemas de monitoreo como un OTDR, que identifica exactamente en qué punto del cable se está produciendo la fuga de luz.(justo justo justo tienen que tener un OTDR en ese lugar midiendo)

Interceptar la luz no sirve de mucho si los datos están cifrados en la capa óptica o superior, algo estándar en infraestructuras críticas hoy en día. Eso nos lleva a los mecanismo de mitigación para estos casos que voy a ver más adelante.

Mitigación

El gran problema en mitigar este tipo de ataques radica en identificar el cable de fibra o de cobre vulnerable. Esto ya entra en el control y documentación que tengas de tu red. De ahí identificaremos y segurizaremos lo que cremos son los tramos más vulnerables: Los troncales!

Teniendo todo documentado deberías deberías proteger como primera medida la parte física:

- Canalizaciones cerradas

- Bandejas metálicas selladas

- Racks con llave

- Fibras en ductos sellados o lugares de pase cerrados.

- CCTV en salas de comunicaciones

- Sensores de apertura

- etc

Una vez asegurado esto vamos a los protocolos y su implementación.

MACsec (IEEE 802.1AE)

Este es estándar para cifrado de Capa 2 que está en casi todos los dispositivos enterprise pero que poca gente conoce o usa. Como verás en el título es parte del estandar 802.xxxx

- Cifra tramas Ethernet completas.

- Protege contra sniffing con TAP o fiber clip.

- Autentica dispositivos (802.1X + MKA).

- Previene replay attacks.

En Mikrotik hay un menú para implementarlo (hay que implementarlo en ambos lados) y la mayoría de los switches de capa3 de marcas conocidas también está disponible. En Cisco existe nativo. En ambos casos es una funcionalidad que necesita algo de procesamiento y puede requerir un chip con esta funcionalidad.

Enlaces L3 con IPsec

Si, ipsec también sirve en troncales. Si Necesitas asegurar un troncal ipsec es una gran solución. La versión 3 soporta tuneles de capa 2 lo que te va a permitir implementarla en switches directamente. La ventaja sobre MACSec es que IPSec tiene chips de procesamiento específico en un montón de router comerciales lo que lo hace más rápido como protocolo a implementar.

- Independiente del medio físico.

- No importa si el atacante usa TAP o fiber clip.

- Ampliamente soportado (incluyendo equipos como MikroTik).

Desventajas:

- Más complejidad.

- Overhead mayor que MACsec.

- No protege L2 puro.

La mayoría de los administradores vagos de red necesitan L2 con todas sus funcionalidades en troncales. En empresas con troncales críticos no debería haber administradores vagos pero…

Palabras finales

Quería extenderme y explicar estos dos protocolos en este mismo artículo pero se me fue de las manos escribir y probar tanto así que vamos a dejarlo acá.

Explicaré estos protocolos en el próximo artículo y con más detalles!. Vulnerables hasta la próxima! 😀